Sự Cố "SQL Slammer" 2003

Trong bối cảnh các hệ thống thông tin ngày càng phụ thuộc vào kết nối mạng và dữ liệu, việc đảm bảo an toàn cho các nền tảng cơ sở dữ liệu trở thành một yếu tố đặc biệt quan trọng. Một trong những sự kiện làm rung động cộng đồng CNTT toàn cầu trong lịch sử chính là sự bùng phát của sâu máy tính SQL Slammer vào năm 2003. Mặc dù Microsoft đã cung cấp bản vá từ nhiều tháng trước, việc chậm trễ trong cập nhật hệ thống đã tạo điều kiện cho sâu này lây lan với tốc độ chưa từng có. Bài viết dưới đây sẽ phân tích chi tiết sự kiện này, cách thức hoạt động của SQL Slammer, và những bài học quan trọng rút ra cho công tác quản trị bảo mật ngày nay.

SQL Slammer là gì?

SQL Slammer (còn gọi là Sapphire worm) là một sâu máy tính (computer worm) cực kỳ nguy hiểm xuất hiện vào năm 2003, chuyên khai thác lỗ hổng bảo mật trong Microsoft SQL Server 2000 và MSDE 2000.

Nó hoạt động như thế nào?

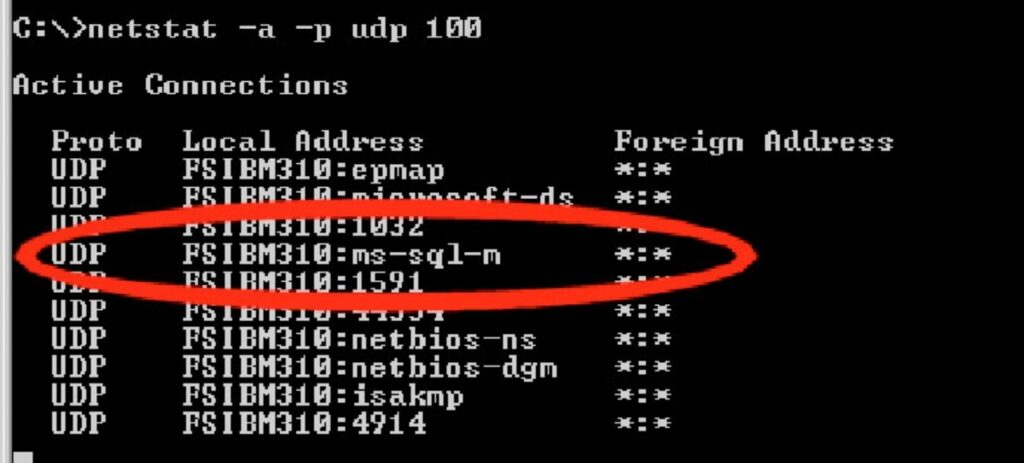

SQL Slammer tấn công vào cổng UDP 1434, nơi SQL Server sử dụng để trả lời truy vấn khởi tạo kết nối. Sâu này khai thác lỗi tràn bộ đệm (buffer overflow) trong SQL Server Resolution Service. Khi một máy chủ bị nhiễm:

- Nó không ghi gì vào ổ cứng, mà chạy ngay trong bộ nhớ RAM.

- Ngay lập tức, nó gửi hàng ngàn gói tin nhiễm độc đến các địa chỉ IP ngẫu nhiên khác, khiến virus lây lan trong vòng vài giây.

SQL Slummer đã tạo ra những hậu quả gì?

1. Làm tê liệt internet toàn cầu

- SQL Slammer tạo ra một lượng khổng lồ lưu lượng UDP độc hại, khiến mạng Internet trên toàn cầu bị nghẽn chỉ trong vài phút.

- Nhiều khu vực tại châu Á, châu Âu, và Mỹ rơi vào tình trạng tê liệt đường truyền mạng gây ra một tổn thất nghiêm trọng chưa từng có.

2. Đánh sập hệ thống ngân hàng

- Hệ thống ATM của Bank of America bị ngắt kết nối, khách hàng không thể rút tiền tại nhiều địa điểm.

- Giao dịch tài chính nội bộ tại nhiều ngân hàng bị gián đoạn do lỗi kết nối mạng.

3. Ảnh hưởng đến truyền thông & giao thông

- Hãng hàng không Continental Airlines phải hoãn nhiều chuyến bay do hệ thống check-in gặp sự cố.

- Hệ thống đặt vé và kiểm tra thông tin chuyến bay bị đình trệ.

4. Làm gián đoạn dịch vụ công và khẩn cấp

- Hệ thống 911 tại Seattle (Mỹ) không thể tiếp nhận cuộc gọi trong thời gian ngắn do mất kết nối.

- Một số mạng nội bộ tại cơ quan chính phủ buộc phải tạm ngắt hoàn toàn kết nối Internet để ngăn lây lan.

5. Gây áp lực khủng khiếp lên hệ thống CNTT toàn cầu

- Các nhà quản trị hệ thống phải làm việc khẩn cấp để gỡ bỏ sâu khỏi RAM, do nó không lưu file trên ổ cứng.

- Cơ quan CERT (Computer Emergency Response Team) đánh giá đây là cuộc tấn công virus lây lan nhanh nhất từ trước đến nay (tính tới năm 2003).

Khắc phục như thế nào?

Vào thời điểm năm 2003 khi SQL Slammer bùng phát, các quản trị viên hệ thống trên toàn thế giới đã phải khẩn cấp đối phó trong tình trạng gần như không kịp trở tay. Họ nhanh chóng ngắt kết nối mạng của các máy chủ nghi nhiễm để ngăn sâu lây lan, sau đó khởi động lại hệ thống vì Slammer chỉ tồn tại trong bộ nhớ RAM. Đồng thời, họ tiến hành tải và cài đặt bản vá bảo mật MS02-039 từ Microsoft – vốn đã được phát hành từ 6 tháng trước nhưng chưa được áp dụng rộng rãi. Để ngăn chặn sự tái nhiễm, các tổ chức thiết lập firewall để chặn cổng UDP 1434 và bắt đầu rà soát toàn bộ hệ thống để phát hiện các máy chưa được vá. Trong suốt thời gian này, các hãng bảo mật và cộng đồng kỹ thuật đã liên tục chia sẻ công cụ, hướng dẫn và thông tin cảnh báo để hỗ trợ lẫn nhau đối phó với cuộc khủng hoảng.

Kết luận

Sự kiện SQL Slammer là một minh chứng điển hình cho hậu quả nghiêm trọng khi các hệ thống không được cập nhật bảo mật kịp thời. Dù bản vá đã có sẵn từ nhiều tháng trước, sự chủ quan và thiếu chuẩn bị của hàng loạt tổ chức đã dẫn đến sự cố lây nhiễm lan rộng chỉ trong vài phút, làm tê liệt hạ tầng mạng trên toàn cầu. SQL Slammer không chỉ gây thiệt hại về kinh tế mà còn phơi bày điểm yếu trong cách quản lý an ninh hệ thống thời bấy giờ. Từ bài học này, việc duy trì cập nhật bản vá, giám sát liên tục và chuẩn bị sẵn sàng ứng phó sự cố cần trở thành nguyên tắc cốt lõi trong mọi chiến lược bảo mật hiện đại.

.png)

.png)

.png)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.png)

.jpg)

.jpg)

.png)

.png)

.jpg)

.png)

![[WS13] NB // MC - Làm chủ sân khấu](https://netid.vn/datafiles/18/2023-11/thumbs-56502092-IMG_1068.jpeg)

.png)

.png)

.png)

of thông bao.jpg)